【安全漏洞警示】針對Fortinet弱點通報(CVE-2025-25251/CVE-2025-25252) 中華電信HiNet資安說明與建議

- #防護

- #漏洞

- #CVE

- #Fortinet

- #資安

【1】【安全漏洞警示】針對Fortinet存在高風險安全漏洞(CVE-2025-25251) 中華電信HiNet資安說明與建議

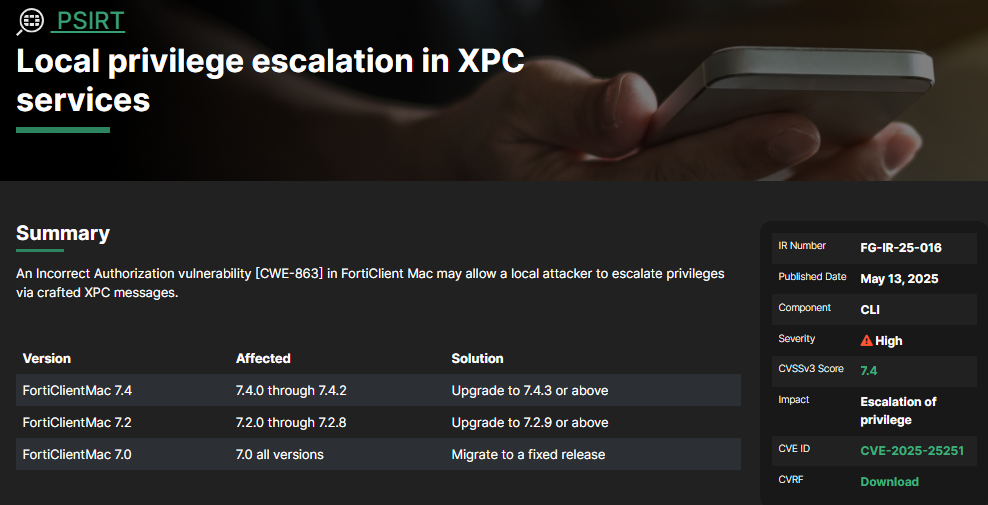

FortiClientMac針對XPC服務漏洞 摘要及因應方式說明

◆ 資安預警通報

駭客利用FortiClient Mac 中的錯誤授權漏洞 [CWE-863] ,允許攻擊者透過XPC服務訊息提升權限進行存取。

◆ 弱點摘要說明

- CVE編號:CVE-2025-25251

- 發佈日期:2025/5/13

- 嚴重等級:高 (CVSSv3 7.4)

- 說明:駭客利用FortiClient Mac 中的錯誤授權漏洞 [CWE-863] ,允許攻擊者透過XPC服務訊息提升權限進行存取。

- 受影響版本:

- FortiClientMac 7.4.0到4.2

- FortiClientMac 7.2.0到2.8

- FortiClientMac 7.0 全部

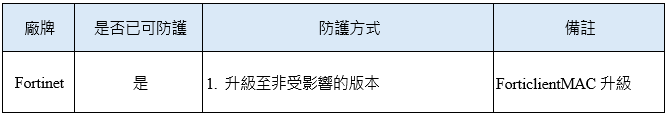

◆ 資安艦隊/客戶端防護設備應對措施

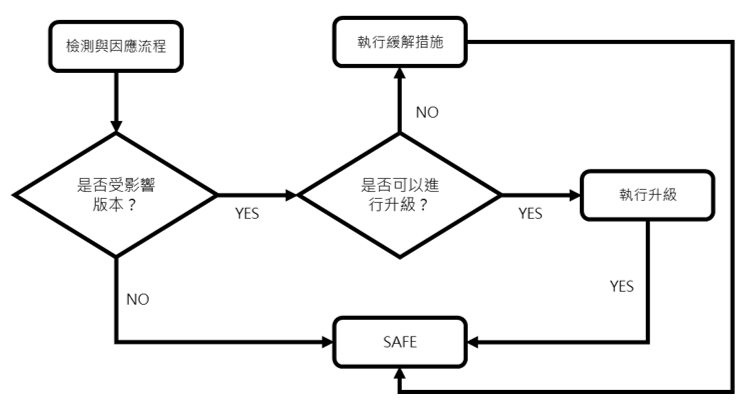

◆ 檢測與因應流程

◆ 緩解措施

無

◆ 升級版本說明

- 未受影響版本:

- FortiClientMac 7.4.3或以上

- FortiClientMac 7.2.9或以上

- 升級方式:

- 下載新FortiClientMac進行安裝升級

◆ 參考資訊

連結:FG-IR-25-016

【2】【安全漏洞警示】針對Fortinet存在高風險安全漏洞(CVE-2025-25252) 中華電信HiNet資安說明與建議

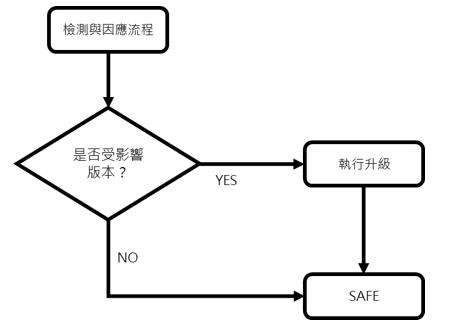

Fortigate 針對TACACS+認證bypass漏洞 摘要及因應方式說明

◆ 資安預警通報

駭客利用FortiOS、FortiProxy 和 FortiSwitchManager TACACS+ 中存在一個關鍵功能漏洞 [CWE-306],該漏洞為使用 TACACS+ 伺服器進行身份驗證,而該伺服器本身已配置為使用 ASCII 身份驗證,這可能允許攻擊者透過身份驗證已知現有管理員帳戶以有效身份存取設備。

◆ 弱點摘要說明

1. CVE編號:CVE-2025-22252

2. 發佈日期:2025/5/13

3. 嚴重等級:嚴重 (CVSSv3 9.0)

4. 說明:駭客利用FortiOS、FortiProxy 和 FortiSwitchManager TACACS+ 中存在一個關鍵功能漏洞 [CWE-306],該漏洞為使用 TACACS+ 伺服器進行身份驗證,而該伺服器本身已配置為使用 ASCII 身份驗證,這可能允許攻擊者透過身份驗證已知現有管理員帳戶以有效身份存取設備。

5. 受影響版本:

● FortiOS 7.6.0

● FortiOS 7.4.4 到 7.4.6

● FortiProxy 7.6.0到7.6.1

● FortiSwitchManager 7.2.5

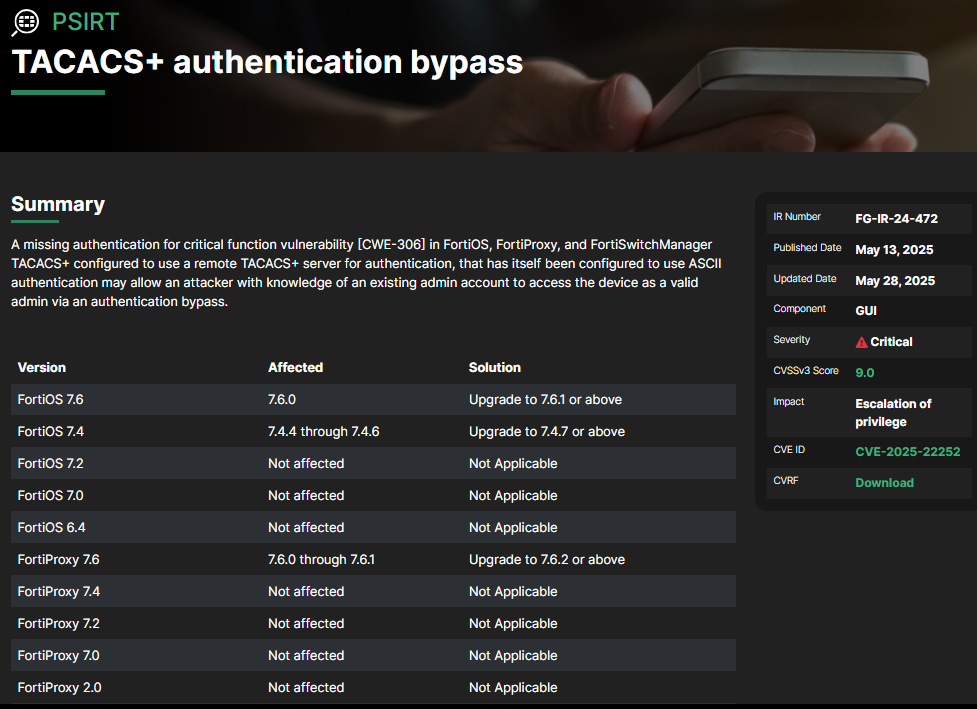

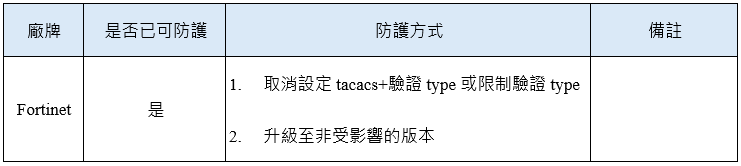

◆ 資安艦隊/客戶端防護設備應對措施

◆ 檢測與因應流程

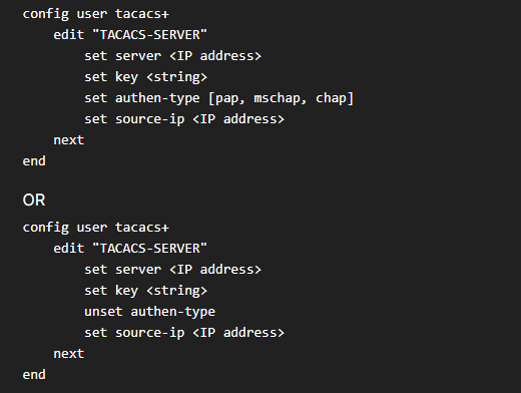

◆ 緩解措施

請依照以下方式進行緩解設定或執行升版作業

◆ 升級版本說明

- 未受影響版本:

- FortiOS 7.6.1或以上

- FortiOS 7.4.7或以上

- FortiProxy 7.6.2或以上

- FortiSwitchManager 7.2.6或以上

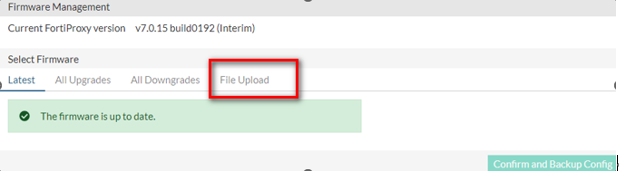

- 升級方式:

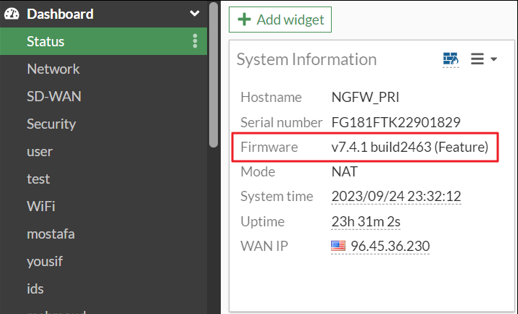

(1)檢查現況是否為受影響版本

(2)點選System > Fabric Management進行上傳並升級

◆ 參考資訊

連結:FG-IR-24-472

企業資安網站:https://secure365.hinet.net

諮詢電話:0800-080-123