【安全漏洞警示】針對Fortinet存在高風險安全漏洞(CVE-2024-48887) 中華電信HiNet資安說明與建議

- #防護

- #漏洞

- #CVE

- #Fortinet

- #資安

【安全漏洞警示】針對Fortinet存在高風險安全漏洞(CVE-2024-48887 (FG-IR-24-435)) 中華電信HiNet資安說明與建議

◆ 資安預警通報

FortiSwitch 是 Fortinet 推出的乙太網路交換器,能與 FortiGate 防火牆整合,提供集中管理和智慧擴展功能。最近,Fortinet 發現 FortiSwitch GUI 存在嚴重的資安漏洞 (CVE-2024-48887,CVSS:9.8),並提出了解決方案。此漏洞允許未經驗證的遠端攻擊者透過特定請求修改管理員密碼。

◆ CVE-2024-48887 (FG-IR-24-435) 弱點摘要說明、檢測與因應方式

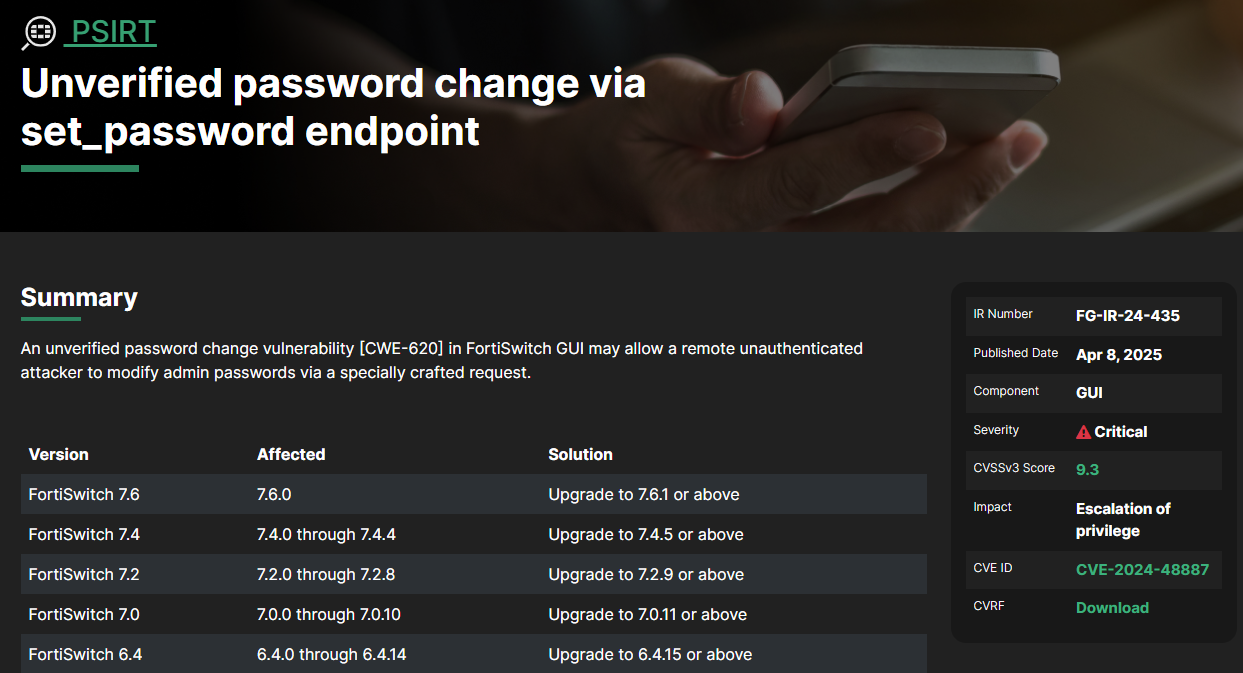

1.弱點摘要說明

–名稱 : CVE-2024-48887 : Unverified password change via set_password endpoint

–發佈日期 : 2025/4/8

–嚴重等級 : Critical 9.3

–摘要說明 :FortiSwitch GUI 中存在未經驗證的密碼變更漏洞 [CWE-620],遠端未經身分驗證的遠端攻擊者,透過精心設計的請求修改管理員密碼。

2.受影響的版本

–FortiSwitch 7.6 version: 7.6.0

–FortiSwitch 7.4 version: 7.4.0~7.4.4

–FortiSwitch 7.2 version: 7.2.0~7.2.8

–FortiSwitch 7.0 version: 7.0.0~7.0.10

–FortiSwitch 6.4 version: 6.4.0~6.4.14

3.原始資料:

─https://fortiguard.fortinet.com/psirt/FG-IR-24-435

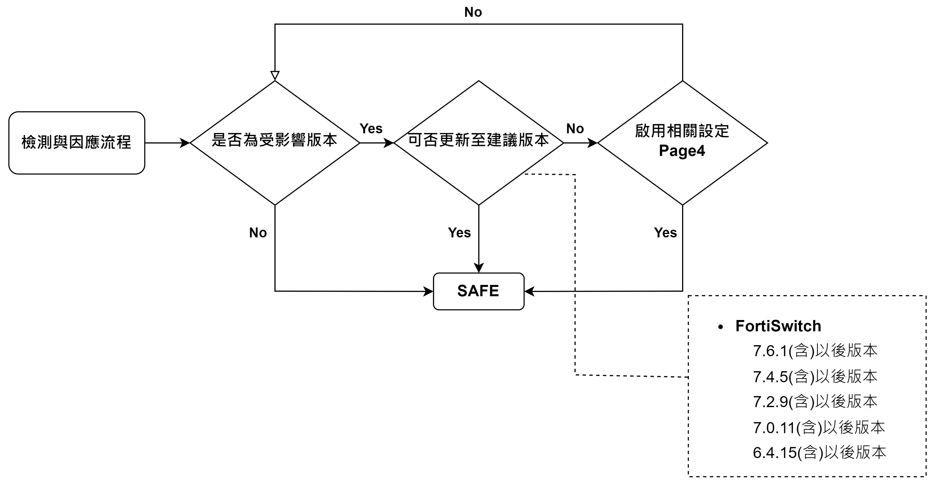

◆ 檢測與因應流程

◆ 解決方法

- 禁用HTTP/HTTPS 管理介面

- 設定Trusthost,限制可以連線的來源

config system admin

edit <admin_name>

set {trusthost1 | trusthost2 | trusthost3 | trusthost4 |

trusthost5 | trusthost6 | trusthost7 | trusthost8 | trusthost9

| trusthost10} <來源IP>

next

end

備註一、檢查FortiSwitch所使用的版本

查看位置(從FortiSwitch檢查):Dashboard

說明:檢查Firmware欄位是否位於受影響的範圍內

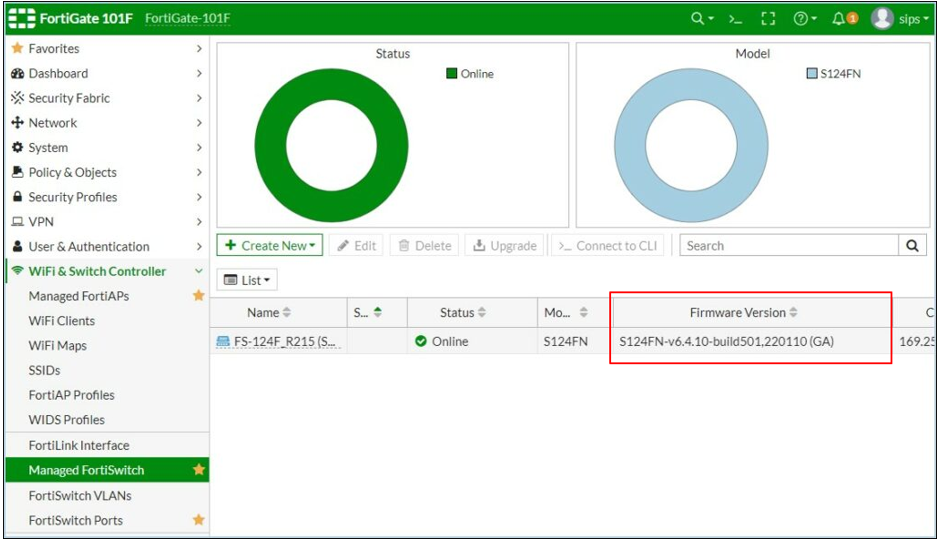

備註二、FortiSwitch所使用的版本

查看位置(從FortiGate檢查):WiFi&Switch Controller > Managed FortiSwitch

說明:檢查Firmware欄位版本是否位於受影響的範圍內

企業資安網站:https://secure365.hinet.net

諮詢電話:0800-080-123