【安全漏洞警示】針對Fortinet發布多個產品的安全性更新 中華電信HiNet資安說明與建議

- #資安

- #防護

- #漏洞

- #CVE

- #Fortinet

【安全漏洞警示】針對Fortinet發布多個產品的安全性更新 中華電信HiNet資安說明與建議

◆ 資安預警通報

Fortinet 已發布安全性更新,以解決包括 FortiOS 在內的多個產品中的漏洞:

1. FortiClient Windows 中的權限上下文切換錯誤漏洞,可能允許經過驗證的使用者透過 lua 自動修補腳本升級其權限。

2. FortiOS 中的會話固定漏洞,可能允許未經身份驗證的攻擊者透過網路釣魚 SAML 身份驗證連結劫持使用者會話。

3. FortiAnalyzer 中伺服器端安全漏洞,用戶端強制執行可能允許至少具有唯讀權限的經過驗證的攻擊者透過精心設計的請求執行敏感操作。

4. 使用 FortiClient Windows 中的備用路徑或通道漏洞進行身份驗證繞過,可能允許低權限攻擊者透過欺騙性命名管道訊息以高權限執行任意程式碼。

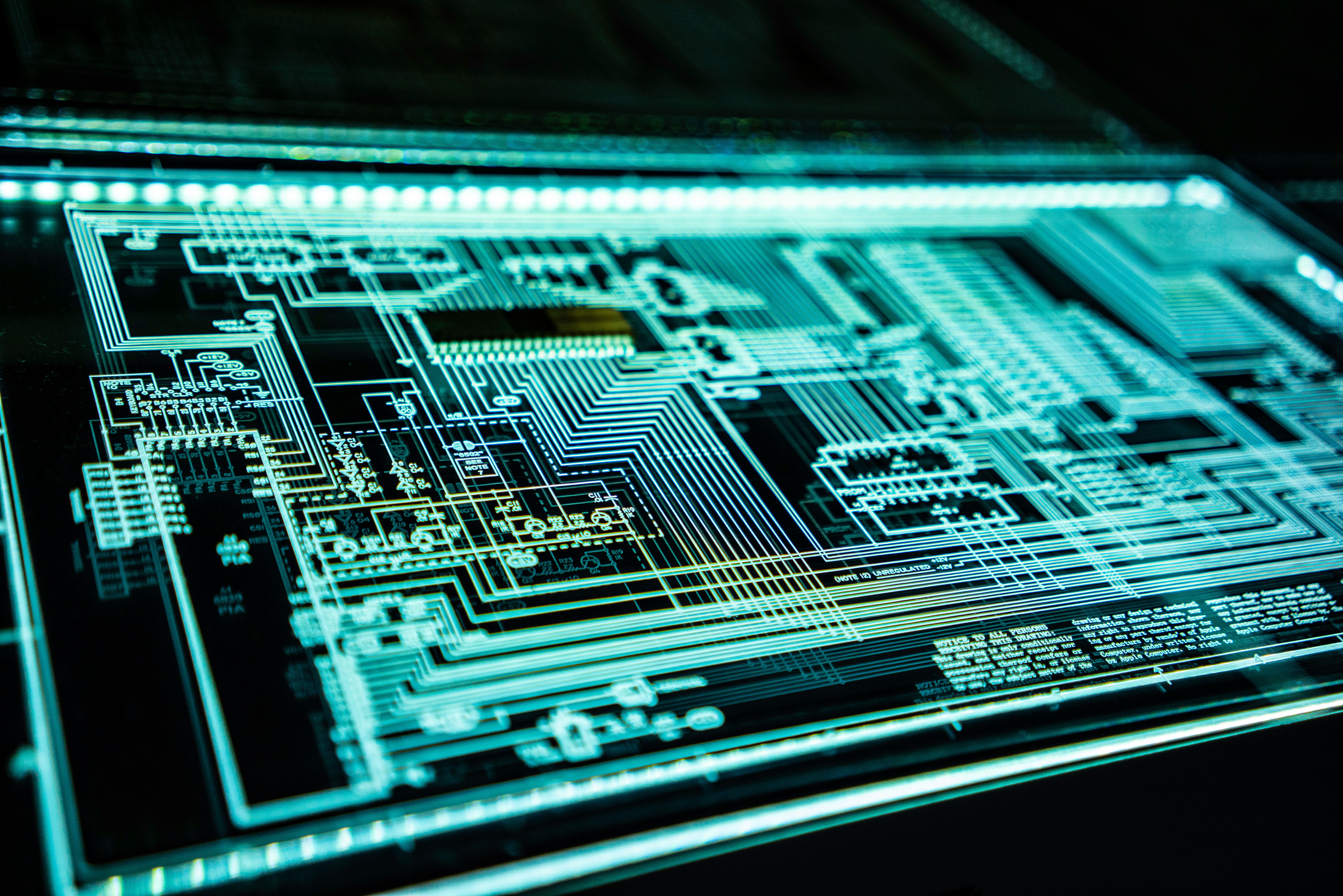

◆ CVE-2024-23666 (FG-IR-23-396) 弱點摘要說明

1.弱點摘要說明

–名稱 : 2024-23666 :Readonly users could run some sensitive operations

–發佈日期 : 2024/11/12

–嚴重等級 : Critical 7.1

–摘要說明 : FortiAnalyzer 的客戶端強制執行伺服器端安全漏洞 [CWE-602],可能允許擁有至少唯讀權限的認證攻擊者,透過精心製作的請求執行敏感作業。

2.受影響的版本

–FortiAnalyzer 7.4 version: 7.4.0~7.4.2 FortiManager 7.4 version: 7.4.0~7.4.2

–FortiAnalyzer 7.2 version: 7.2.0~7.2.7 FortiManager 7.2 version: 7.2.0~7.2.5

–FortiAnalyzer 7.0 version: 7.0.0~7.0.12 FortiManager 7.0 version: 7.0.0~7.0.12

–FortiAnalyzer 6.4 version: 6.4.0~6.4.14 FortiManager 6.4 version: 6.4.0~6.4.14

3.原始資料:

─https://www.fortiguard.com/psirt/FG-IR-23-396

◆ FortiOS的CVE-2023-50176 (FG-IR-23-475) 弱點摘要說明

1.弱點摘要說明

–名稱 : CVE-2023-50176 :SSLVPN session hijacking using SAML authentication

–發佈日期 : 2024/11/12

–嚴重等級 : Critical 7.1

–摘要說明 : FortiOS 中的會話固定漏洞 [CWE-384] 可能允許未驗證的攻擊者透過釣魚式 SAML 驗證連結劫持使用者會話。

2.受影響的版本

–FortiOS 7.4 Version : 7.4.0 ~ 7.4.3

–FortiOS 7.2 Version : 7.2.0 ~ 7.2.7

–FortiOS 7.0 Version : 7.0.0 ~ 7.0.13

3.原始資料:

─https://www.fortiguard.com/psirt/FG-IR-23-475

◆ CVE-2024-36513 (FG-IR-24-144) 弱點摘要說明

1.弱點摘要說明

–名稱 : CVE-2024-36513 :Privilege escalation via lua auto patch function

–發佈日期 : 2024/11/12

–嚴重等級 : Critical 7.4

–摘要說明 : FortiClient Windows 存在權限上下文切換錯誤 [CWE-270] 漏洞,可能允許已驗證使用者透過 lua 自動修補程式腳本提升權限。

2.受影響的版本

–FortiClientWindows 7.2 Version: 7.2.0 ~ 7.2.4

–FortiClientWindows 7.0 Version : 7.0.0 ~ 7.0.12

–FortiClientWindows 6.4 Version : 6.4.0 ~ 6.4.10

3.原始資料:

─https://www.fortiguard.com/psirt/FG-IR-24-144

◆ CVE-2024-47574 (FG-IR-24-199) 弱點摘要說明

1.弱點摘要說明

–名稱 : CVE-2024-47574 :Named Pipes Improper Access Control

–發佈日期 : 2024/11/12

–嚴重等級 : Critical 7.4

–摘要說明 :在 FortiClient (Windows) 發現使用替代路徑或通道的驗證繞過漏洞 (CWE-288),低權限攻擊者可透過偽造的命名管道訊息,以高權限執行任意程式碼。

2.受影響的版本

–FortiClientWindows 7.4 Version : 7.4.0

–FortiClientWindows 7.2 Version : 7.2.0 ~ 7.2.4

–FortiClientWindows 7.0 Version : 7.0.0 ~ 7.0.12

–FortiClientWindows 6.4 Version : all

3.原始資料:

─https://www.fortiguard.com/psirt/FG-IR-24-199

◆ 檢測與因應流程

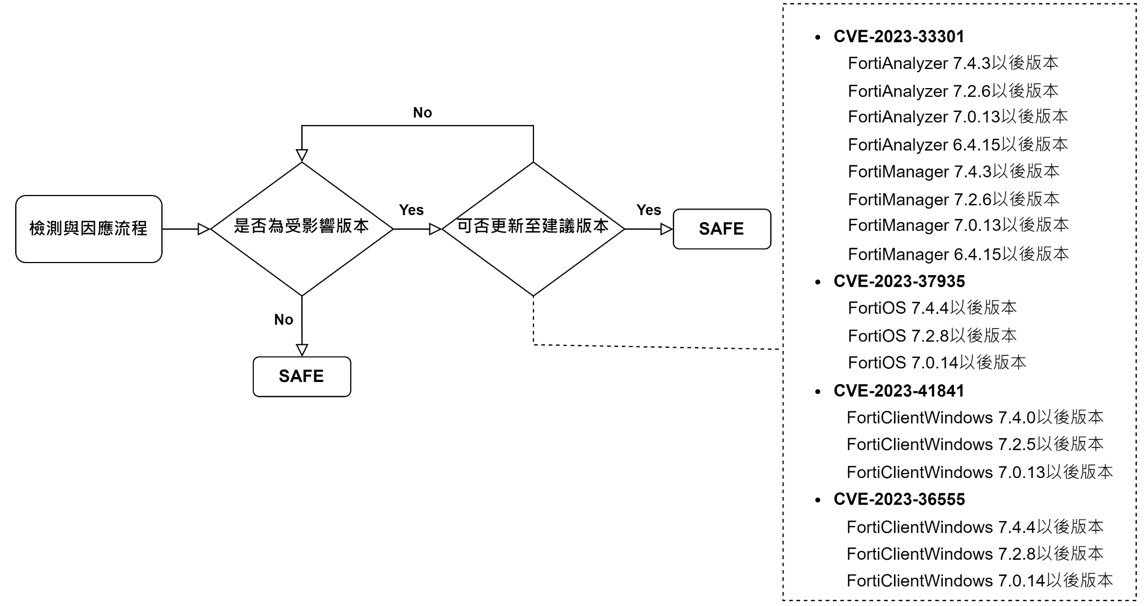

備註一、檢查FortiGate所使用的版本

查看位置;Dashboard > Status

說明:檢查Firmware欄位版本是否位於受影響的範圍內

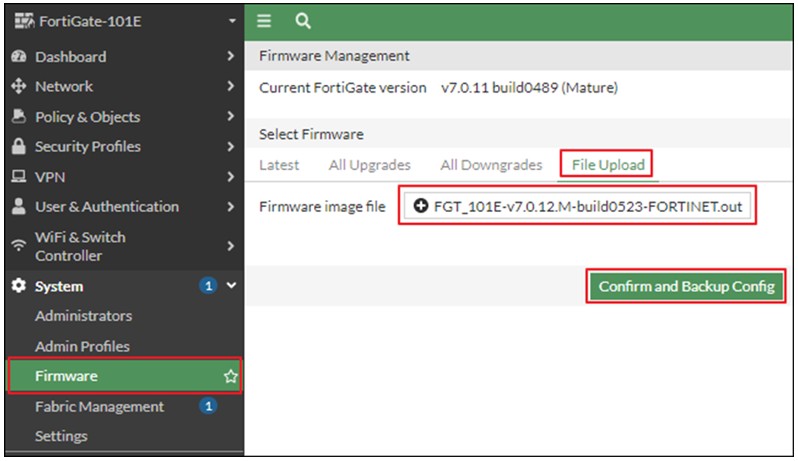

備註二、FortiGate Firmware更新

更新位置;System > Firmware

說明:Select file選擇檔案後,點選Confirm and Backup Config進行更新

企業資安網站:https://secure365.hinet.net

諮詢電話:0800-080-123